Acunetix aracı web sitesi açıklarını Google Hacking Database ve AcuSensor teknolojisi ile web uygulamasının ön ve arka planını detaylıca tarayarak daha geniş kapsamlı testler yapabiliyor. Acunetix aracını hem saldırganlar hem de savunmacılar kullanmaktadır. Saldırganlar için Acunetix, en çok zaman harcanan SQL Injection açıklarını bularak saldırı imkanı tanırken, savunmacılar içinse hangi kod satırında hata yapıldığını ve bunun nasıl değiştirilmesi gerektiğini belirtiyor. Bu amacıyla Acunetix, kurumların en çok tercih ettiği Web Vulnerability Scanner ürünü olduğunu söyleyebiliriz. Acunetix ile yukarıda da belirttiğim gibi SQL Injection, Blind SQL Injection, Cross Site Scripting(XSS), Code Execution (Kod Yürütme), File Inclusion(Dosya Yükleme) ve Authentication bypass gibi birçok web zafiyet türünü kolay tespit edip raporlamak mümkündür. Acunetix lisanslı bir programdır fakat bazı yerlerde crackleri bulunuyor. Acunetix'i kendi sitesinden indirdiğiniz zaman 14 günlük bir demo süresi vermektedir. İndirmek için https://www.acunetix.com/vulnerability-scanner/download/ adresini kullanabilirsiniz. Programın bir diğer özelliği ise site üzerindeki dosya ve klasörleri ekrana yansıtarak görmek istediğimiz ya da önemli olan klasörleri hızlıca seçip görebilmekteyiz. Bunları tabi ki bu şekilde anlamamız biraz zor, örnek üzerinden ilerleyelim.

Ben örnek olarak tarayacağımız siteyi google dorklardan buldum. Zaten google dorklardan ulaşılabilen bir siteyi taramamız sıkıntı olmayacaktır diye düşünüyorum. Öncelikle Acunetix aracını kurduktan sonra programı çalıştıralım ve arayüzü tanımaya başlayalım.

1. New Scan- Program açıldıktan sonra yeni bir tarama başlatmak istiyorsak "new scan" tab'ına tıklamamız gerekiyor.

2. Site Crawler - Taramanın haricinde hedef sitenin, css, images, font gibi dosyalarını bulmak istiyorsak site crawler alanına hedef sitesini yazdığımız zaman karşımıza bu dosyalar birkaç saniye içinde gelecektir.

3. Subdomain Scanner- Yine tarama haricinde bir sitenin alt domainlerine ulaşmak istiyorsak hedef alanına siteyi yazıp birkaç saniye içerisinde sitenin alt domainlerini karşımıza getirmektedir.

4- Blind SQL Injector- Tarama sonrasında bulunan SQL açıklarını burada test edebiliriz.

5. HTTP Sniffer, HTTP Fuzzer- İleri düzey sızma işlemleri için kullanılmaktadır.

Arayüzü anladıktan sonra yeni bir tarama başlatalım. "New Scan" e tıklayıp ilerliyoruz.

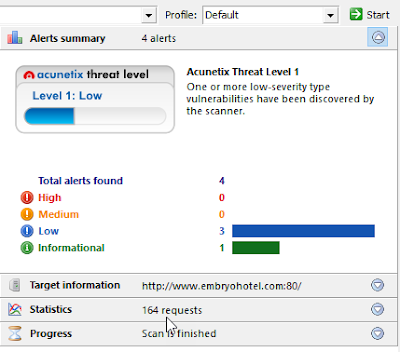

Sol üst tarafta gördüğümüz 5 adım var. İlk adımda bizden hedef site url'sini girmemizi istiyor. Google Dork'lardan bulduğum "www.embryohotel.com" siteyi hedef url'ye ekliyorum. Burada dikkat edilmesi gereken nokta hedef sitenin http:// uzantıyla eklenmiş olmasıdır. Devam ediyoruz.

Acunetix'in bir diğer özelliği ise tarama profilini kendimiz belirleyebiliyoruz. Burada sadece SQL açıklarını taramasını ya da hedef sitenin XSS açıklarını tara gibi seçenekleri belirleyebiliriz. Bu tür taramalar daha kısa sürmektedir. Fakat biz bu taramada hedef sitenin altını üstüne getirmesini istediğimiz için default seçeneğini seçiyoruz. Default seçeneği ile, hedef sitedeki tüm her şeyi tarayacaktır. Tarama profilini seçtikten sonra ileri dediğimizde "target" ve "login" alanlarını default olarak bırakıp devam ediyoruz. Login ekranında sitede herhangi bir şifre koruması varsa oralarda güvenlik taraması yaptırabiliriz. Burada da herhangi bir ayar yapmadan devam ediyoruz.

'Finish' dediğimiz zaman tarama otomatik olarak başlayacaktır. Ben taramayı başlatmadan önce tarama sonrasında çıkacak renklere de değinmek istiyorum.

Renkler tarama kısmında önemlidir. Açıklar önemli açıktan önemsize doğru sıralanmıştır. Yeşil renkli olan uyarı bilgi anlamındadır. Low yani mavi renk ise düşük açıkları göstermekte aslında pek açık sayılmaz. Orada da örneğin HTTP başlığı değiştirin gibi çokta önemli olmayan açıkları söylemektedir. Medium yani turuncu renkli açık dikkate alınması gereken orta seviye açıkları göstermektedir. Can alıcı açıklar ise kırmızı renkte gösterilir.

Taramayı başlattık. Tarama profilini 'default' olarak belirlediğimiz için uzun sürecektir. Fakat siteyi en ince ayrıntısına kadar tarayacağı için önümüze tüm açıkları, tüm tehditleri getirecektir.

Tarama başladıktan sonra arayüzde sitenin haritası yavaş yavaş önümüze gelmektedir.

Ben tarama bitmeden bulduğu açıkları göstermek için bir ekran görüntüsü aldım. Sağ altta 'progress' kısmında işlemin devam ettiğini görmekteyiz. Hemen üzerinde de henüz tarama işlemi yarılanmadan 3 tane kritik ve 1 tane de orta seviyede bir açık bulduğunu görmekteyiz. Sol üst tarafta ise bulduğu açıkların türünü ve hangi sayfaların etkilendiğini görmekteyiz. Bu açıkları yakından inceleyelim.

SQL Injection açığını yakından inceleyelim. Burada etkilenen sayfa olarak '/room-detail.php' sayfasını görüyoruz. Detayına biraz daha girelim. 'variant'ın üzerine tıkladığımız zaman sağ tarafta açıkla ilgili bilgiler gelmektedir.

Öncelikle bu kısımda bulunan SQL açığının nasıl oluştuğunu, hangi durumlarda ortaya çıktığını açıklamaktadır. Açıklamaya göre; 'SQL açıkları bir web uygulamasında doğrudan bir SQL ifadesine yerleştirilen ve tehlikeli karakterleri düzgün bir şekilde filtrelemeyen kullanıcı girişini kabul ettiğinde oluşmaktadır' ifadesi yer almaktadır. 'Attack Details' kısmında ise detaylı bir şekilde kodu göstermektedir.

Bu başlıkta ise zafiyetin nelere yol açacağını açıklamaktadır. Zafiyetin kapatılmaması durumunda SQL veri tabanının erişebilir duruma geleceğini belirtmektedir. Bazı durumlarda ise dosyaları okumak, çalıştırmak, değiştirmek hatta temel işletim sistemlerinde kabuk komutlarını çalıştırmak mümkün olabilir. Yukarıda ise HTML kodlarına erişmemiz için köprüler bulunmaktadır. Burada 'Launch the attack with HTTP Editor' linkine tıkladığımızda html kodlarına erişebilmekteyiz.

HTTP Editor sekmesinden de bu kodlara ulaşabiliriz.

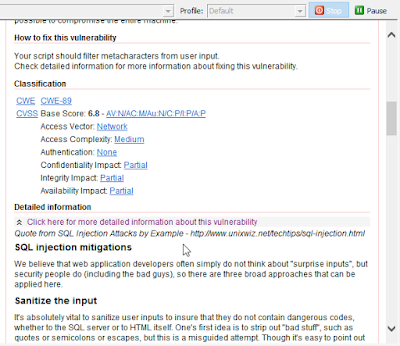

Acunetix aynı zamanda savunmacıların da işine en çok yarayacak işi bu açıkların nasıl çözüleceğine dair verdiği bilgilerle sağlamaktadır.

Bulduğu açığın kapanması için bize 'komut dosyalarınız kullanıcı girişinden meta karakterleri ile filtrelenmelidir' çözümünü önermektedir. Daha detaylı olarak ise aşağıdaki detaylı bilgiler kısmında belirtmektedir. Aynı zamanda bu bulduğu açığı kullanarak Acunetix platformunda saldırıyı gerçekleştirebiliriz. Fakat biz bunu tabi ki denemeyeceğiz. Acunetix'in bir diğer özelliğinin de raporlama olduğunu söylemiştik. Tüm bulduğu açıkları, bilgileri bir çıktı olarak pdf,xml gibi uzantılarla alabilirsiniz. Bunun için tarama bittikten sonra;

'Actions' kısmından 'export AVDL' ya da 'export xml' ile raporlarını indirebilirsiniz. Kurumlar için oldukça kullanışlı bir yöntemdir.

Acunetix'in son olarak şu özelliğinden de bahsetmek istiyorum. Biz yeni bir taramaya başlarken 'new scan' dediğimiz zaman en alt kısımda bir 'localhost:...' uzantısı vermektedir.

Localhost sayfası tarayıcı üzerinde açılmaktadır. Burada da tarayıcı üzerinden aynı işlemleri gerçekleştirebilirsiniz. Fakat detaylı olarak site haritası vs. gibi bilgiler gelmemektedir. Tarayıcı üzerinden ayarlamaları yapıp, taramamızı gerçekleştirebiliriz. İşlem sona erdikten sonra bir excel çıktısı ya da pdf olarak bilgisayarınıza dosyayı indirebilirsiniz. Bir zamanlayıcı koyarak da isterseniz belirlediğiniz bir zamanda taramanın başlamasını acunetix aracından ayarlayabilirsiniz. Genelde bu tür araçlar internet ağını yavaşlattıkları için mesai saatleri dışında bu işlemler gerçekleştirilmektedir. Bu yüzden zamanlayıcı bu noktada işleri oldukça kolaylaştırmaktadır.

Bu yazımda sizlere elimden geldiğince Acunetix aracını anlatmaya çalıştım. Nasıl çalıştığını, ne işe yaradığını, hangi amaçlarla kullanıldığını öğrendik. Bir sonraki yazımda görüşmek üzere.

Acunetix Nedir? Acunetix Ile Site Taramasi Nasil Gerçekleştirilir? - Siber Güvenlik Eğitimi >>>>> Download Now

YanıtlaSil>>>>> Download Full

Acunetix Nedir? Acunetix Ile Site Taramasi Nasil Gerçekleştirilir? - Siber Güvenlik Eğitimi >>>>> Download LINK

>>>>> Download Now

Acunetix Nedir? Acunetix Ile Site Taramasi Nasil Gerçekleştirilir? - Siber Güvenlik Eğitimi >>>>> Download Full

>>>>> Download LINK