Honeypot, aslında bir korunma yönteminden ziyade, korunma yöntemini geliştirmek için kullanılan bir tuzaktır. Honeypot'un Türkçe karşılığı 'bal küpü'dür. Bu tabirin kullanılmasının sebebi, doğada bir canlının, içinden ballar akan güzel kokulu bir bal küpüne saldırmak istediğinde içinde tehlikelerle dolu zararlı arılarla karşılaşacağını bilmez. İşte honeypot, doğadaki bu mantığın teknolojiye ve günümüzde giderek çoğalan siber saldırılara uygulanmış halidir. Honeypotta günümüzdeki hackerların bir sunucuya sızdıkları zaman, nasıl bir yol izlediğini anlamak amacı ile kullanılan bir yöntemdir. Bu teknolojiyle saldırgan, sistemimize saldırmak istediğinde karşısında bizim konfigüre ettiğimiz bir sistem görünür. Saldırgan belirlediğimiz sistemi gerçek bir sistem sanarak saldırmayı dener. Bir örnekle devam edeyim;

Biz bir firmada güvenlik uzmanı olarak görev yapmaktayız. Bir sunucuyu savunmak için tüm önlemleri aldık. Fakat buna rağmen sunucumuz saldırıya uğradı ve hacker amacına ulaştı. Log kayıtlarını sildiği için, bizim saldırının nasıl gerçekleştiğine ve nasıl bir yöntem kullanıldığına ulaşmamız mümkün olmadı. Bunun üzerine biz bir tuzak sonucu (honeypot) oluşturmaya karar verdik ve sunucumuza honeypot kurduk. Bir süre sonra sunucumuz yeniden saldırıya uğradı. Hacker birçok yöntem kullanarak, güvenlik duvarını aştı ve sunucuya sızmayı başardı. İşte burada hacker aslında, asıl sunucuya değil tuzak sunucuya yani honeypot'a sızmış oldu. Bir nevi tuzağa düştü diyebiliriz. Saldırı bittiği zaman, biz honeypot sunucusunu analiz ettik ve hacker'ın nasıl bir yol izlediğini, güvenlik duvarını nasıl bypass ettiğini, hangi yöntemleri kullandığını analiz ettik. Tüm bu analizler sonucunda sunucumuzu bu saldırı yöntemlerine karşı daha sağlam bir korunma yolu gerçekleştirebiliriz.

Aslında honeypot'un hikayesi tam olarak bu. Honeypot'un iki çeşidi bulunmaktadır:

- Üretim Honeypotları: Daha çok kişisel olarak kullanılan honeypotlardır. Kurulumu kolay ve maliyet bakımından daha hesaplıdır. Sanal makinelere kurulup kullanılabilir fakat saldırıları analiz ederken bu uygulamalar limitli olduğundan saldırganı tespit etmeyebilir.

- Araştırma Honeypotları: Büyük kurumsal yerlerde kullanılabilir. Bu honeypotların kurulumu ve kullanımı daha zordur. Daha çok fiziksel makinelere kurulurlar. Bu honeypotları saldırganın her hareketini tespit ve analiz için kullanılır. Maliyeti biraz daha fazladır.

Honeypotların Çalışma Mantığı

Çalışma mantığı IDS(Saldırı tespit sistemi) sistemlerinin çalışma mantığına paralel olarak çalışır. IDS'ten kısaca bahsetmek gerekirse, temel olarak ağ trafiği etkinliğini izlemek, analiz etmek ve kullanıcı ya da kurumu olası güvenlik açıkları ve saldırılara karşı önlem alınmasını sağlayan yapılandırılmış sistemlerdir. Honeypotları farklı ağlarda konfigüre ederek honeypot ağı da kurabiliriz. Bu sistemlere de 'honeynet' denir. Fakat honeypotları kurarken güvenlik kurgusunu iyi ayarlamak gerekir. Saldırgan honeypot veya honeynet tuzağına düşmeden asıl sisteme saldırabilir.

Honeypot, saldırganların tespiti, saldırma teknikleri, saldırdığı yerleri öğrenmemiz için çok önemli bir araçtır. Saldırgan çalışan servislerde ne tür exploitler deniyor, hangi şifrelerle brute force atak yapıyor, bunları grafiksel hale dökerek bile inceleyebiliriz.

Honeypot kavramını artık öğrendiğimizi düşünüyorum. Ben bunun uygulamasını Kali Linux sistemimde deneyeceğim. Kendi sunucuma 'pentbox' toolu ile honeypot kuracağım. Belirlediğim bir porttan da oraya saldırganmış gibi girmeye çalışacağım. Honeypotta neler olduğunu hep birlikte inceleyeceğiz.

Öncelikle tarayıcıya pentbox 1.8 yazarak github üzerinden tool'u sistemimize indirelim.

https://sourceforge.net/projects/pentbox18realised/ linki üzerinden Kali sisteminize indirebilirsiniz.

İndirdiğimiz dosyayı masaüstüne açıyoruz. Artık işimiz tamamen terminal üzerinde olacak. Yapmak istediğimiz, sunucumuza honeypotu kurup daha sonra Windows sistemimizden Kali Linux sunucu ip'sini yazarak honeypot tuzağına bilerek düşmek aslında.

Terminalden pentbox tool'a ulaştık. 'ls' diyip klasörün içini inceledeğimizde birçok dosya görmekteyiz. Burada ruby uzantılı pentbox.rb'yi çalıştırarak arayüze ulaşalım.

'./pentbox.rb' komutunu girerek arayüze ulaştık. Burada aslında pentbox bize bayağı seçenek sunuyor. Fakat bizim işimiz Network Tools kısmı ile. '2' yazıp enter diyerek bu alana ulaşalım.

Burada da birçok seçenek karşımıza çıktı. 3 diyerek honeypot'u artık kurmaya başlayalım.

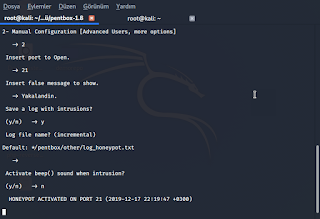

2 seçenek karşımıza çıkıyor. Birinci seçenekte hızlı bir kurulum gerçekleştirip, sunucuya otomatik bir uyarı yazdırıyor. Bunu deneyebilirsiniz. Ben manuel konfigürasyonu yapacağım. 2 diyip devam ediyoruz ve bizden istenilen verilere bakıyoruz.

Devam ettiğimizde bize öncelikle açmak istediğimiz yani kuracağımız portu soruyor. Ben burada 80 portunu kullanmak istedim ve http üzerinden sunucumuza bağlanacağız. Daha sonra bizden saldırganın karşılaşacağı mesajı yazmamızı istedi. Buraya siz istediğiniz bir mesajı ekleyebilirsiniz. Sonuç olarak zaten bu mesajı biz göreceğiz :) 'Logları kaydedelim mi?' sorusuna y tuşuna basıp devam ediyoruz ve kaydolacağı yeri default olarak bırakıyoruz. Saldırgan geldiğinde sesli bir uyarı vereyim mi sorusuna n tuşuna basarak devam diyoruz. 'Honeypot Activated on port 80' uyarısını aldıktan sonra honeypotun sunucuya kurulduğunu anlıyoruz. Şimdi Windows tarayıcısından Linux ip'sini girerek sunucuya erişelim.

Evet saldırgan yani biz Windows tarayıcısından sunucuya ulaşmak istedik ve honeypotu kurarken karşılaşmak istediğimiz uyarıyla başarıyla karşılaştık. Peki honeypot tarafında yani Linux tarafında hangi bilgiler elde edilmiş bir bakalım.

Tarayıcıdan ip'ye bağlandığımız anda bir saldırı uyarısı sunucu tarafına düşmektedir. Burada hangi ip'yle giriş yapıldığı, hangi user agent'ı kullandığı yani tarayıcıyı kullandığı gibi bilgiler terminal ekranına düştü. Bir saldırı gerçekleştirmedik. Fakat saldırıyı gerçekleştirmiş olsaydık, bu ekrana saldırı teknikleri ile ilgili bilgilerde düşecekti.

Bir de ftp portundan yani 21.porttan giriş yapmayı deneyelim. Bunu Windows tarafında filezilla kullanarak gerçekleştireceğim. Yani Linux sistemimde 21. portumu açıp saldırganı bekleyeceğim.

Portu açıp saldırganımızı bekliyoruz. Windows tarafında filezilla programını açıp Linux ip'sinden bağlanmaya çalışalım.

Kullanıcı adı ve parola gibi alanları boş bırakabilirsiniz. Kali ipsini yazıp giriş yapmayı denedim ve bağlantı kuruldu. Şimdi sunucu tarafına tekrar bir bakalım.

Filezilla gibi giriş yaptığımız zaman sunucu tarafında 'saldırı tespit edildi' uyarısı geldi. Birde giriş yaptığımız ip bilgisi geldi. Yine bir saldırı gerçekleştirseydik saldırı bilgisi de sunucuya düşecekti.

Bu şekilde honeypot kurulumu gerçekleştirip logları birlikte inceledik. Tabii kurumsal yerlerde bu yapı çok daha farklı bir şekilde işlemektedir. Farkındalık Videoları adlı yazımda, ilk farkındalık videosunda bir honeypot senaryosu bulunuyordu. O videoyu izlerseniz bu konu daha da kalıcı olacaktır.

Genel olarak honeypot mantığı bu şekildedir. Bu yazımda sizlerle bir honeypot senaryosu da oluşturup uygulamaya çalıştım. Honeypotun nasıl çalıştığı, ne amaçla kullanıldığını öğrenmiş olduk. Bir sonraki yazımda görüşmek üzere.

Honeypot Nedir? Ne Amaçla Kullanilir? - Siber Güvenlik Eğitimi >>>>> Download Now

YanıtlaSil>>>>> Download Full

Honeypot Nedir? Ne Amaçla Kullanilir? - Siber Güvenlik Eğitimi >>>>> Download LINK

>>>>> Download Now

Honeypot Nedir? Ne Amaçla Kullanilir? - Siber Güvenlik Eğitimi >>>>> Download Full

>>>>> Download LINK